هل شعرتَ يومًا أن العالم يراك أقل فأقل كشخص، وينظر إليك أكثر كملف شخصي، أو مجموعة بيانات، أو مستهلك ينتظر التحليل؟ أنت لا تتخيل ذلك. في مرحلة ما، بدأ ظلك الرقمي يتحدث بصوت أعلى من صوتك الحقيقي، ولم يطلب أحد إذنك. هذه ليست مجرد مشكلة تقنية، بل هي مشكلة روحية. وقد حان الوقت للتحدث عنها.

قد لا يقتصر تطبيق الطقس المجاني هذا على توقعات الأمطار فحسب، بل يتتبع كل تحركاتك. إليك كيفية استخدام بياناتك وبيعها ومراقبتها.

تؤدي زيادة مراقبة الشرطة للشباب إلى المزيد من الإحالات المتعلقة بالتأديب في المدارس والاعتقالات ، عادةً من الشباب الأسود واللاتيني.

عندما تستخدم الإنترنت ، فإنك تترك وراءك سلسلة من البيانات ، ومجموعة من الآثار الرقمية. يتضمن ذلك أنشطة الوسائط الاجتماعية وسلوك تصفح الويب والمعلومات الصحية وأنماط السفر وخرائط الموقع ومعلومات حول استخدام جهازك المحمول والصور والصوت والفيديو.

لم يكن لدى معظم المشاركين في دراسة حديثة أي فكرة عن تعرض عناوين بريدهم الإلكتروني وغيرها من المعلومات الشخصية للاختراق بمتوسط خمسة خروقات للبيانات لكل منهم.

- By بيل كوفاريك

في عام 1915 ، قتلت غابرييل دارلي رجلاً من نيو أورلينز خدعها في حياة الدعارة. حوكمت وبُرئت من جريمة قتل وفي غضون سنوات قليلة كانت تعيش حياة جديدة باسمها المتزوج ملفين.

تم استخدام كلمات المرور منذ آلاف السنين كوسيلة لتعريف أنفسنا للآخرين وفي الآونة الأخيرة ، لأجهزة الكمبيوتر.

مع تراكم نتائج الاستطلاع ، أصبح من الواضح أن الأستراليين متشككون في كيفية تتبع بياناتهم على الإنترنت واستخدامها. لكن السؤال الذي يستحق السؤال هو: هل مخاوفنا قائمة؟

- By بوني ستيوارت

يعدك Ring بإبقاء المزيد من الأحياء آمنة ، ولكن هل ستجعلك أنظمة المراقبة الذكية أكثر أمانًا؟

حفز تصاعد إطلاق النار المرتبط بالعصابات في تورونتو عام 2019 حكومة أونتاريو على تخصيص 3 ملايين دولار لمضاعفة عدد كاميرات مراقبة شرطة تورنتو في المدينة.

- By أخبار NBC

اكتشف الباحثون أن أجهزة Alexa و Apple's Siri و Google Home يمكن اختراقها بواسطة مؤشرات الليزر والمصابيح الكهربائية.

- By أخبار NBC

نعطي أرقام هواتفنا الخلوية طوال الوقت ، لكن أرقام 10 هذه تمنح الشركات أيضًا الكثير من المعلومات عنا وكيف نعيش حياتنا.

- By كين بيرش

يركز بحثي الأخير بشكل متزايد على كيفية قيام الأفراد بالتلاعب أو "لعب" الرأسمالية المعاصرة. وهو ينطوي على ما يسميه علماء الاجتماع الانعكاسية ويسمى الفيزيائيون تأثير المراقبة.

الأفراد والشركات يعرضون أنفسهم تهديدات للأمان والخصوصية ، كما يشرح الخبراء هنا.

- By جامعة بوسطن

تقوم منصات الوسائط الاجتماعية مثل Twitter و Instagram و Facebook بتجميع عدد هائل من نقاط البيانات منا ، الكثير من البيانات التي يمكن أن يكشفها نشاطنا على وسائل التواصل الاجتماعي بدقة من أشياء من عادات الصالة الرياضية إلى حالة رفاهنا العقلي.

سيناريو مألوف: كجزء من فحص الكوليسترول في الدم ، يطلب الطبيب أيضًا لوحة دم قياسية - تعداد خلايا الدم الحمراء ، ثم انهيار يوضح نسب خمسة أنواع من خلايا الدم البيضاء.

تحصل خروقات البيانات البارزة في شركات مثل الخطوط الجوية البريطانية وماريوت على تغطية إعلامية كثيرة ، لكن مجرمي الإنترنت يلاحقون بشكل متزايد مجموعات المجتمع والمدارس والشركات الصغيرة والحكومات البلدية.

يسعى التشريع الجديد المقترح من قبل أعضاء مجلس الشيوخ الأمريكي مارك ر. وارنر وجوش هاولي إلى حماية الخصوصية من خلال إجبار شركات التكنولوجيا على الكشف عن "القيمة الحقيقية" لبياناتهم للمستخدمين.

- By سارة بانرمان

في يناير / كانون الثاني 2019 ، جادل النائب الليبرالي آدم فوجان بأن مخاوف الخصوصية حول المدينة الذكية المقترحة لواجهة تورنتو البحرية يجب ألا يُسمح لها "بعكس سنوات 25 من العمل الجيد والمتين وسنوات 40 من الحلم على الواجهة البحرية في تورنتو".

في يناير / كانون الثاني 2019 ، جادل النائب الليبرالي آدم فوجان بأن مخاوف الخصوصية حول المدينة الذكية المقترحة لواجهة تورنتو البحرية يجب ألا يُسمح لها "بعكس سنوات 25 من العمل الجيد والمتين وسنوات 40 من الحلم على الواجهة البحرية في تورنتو".

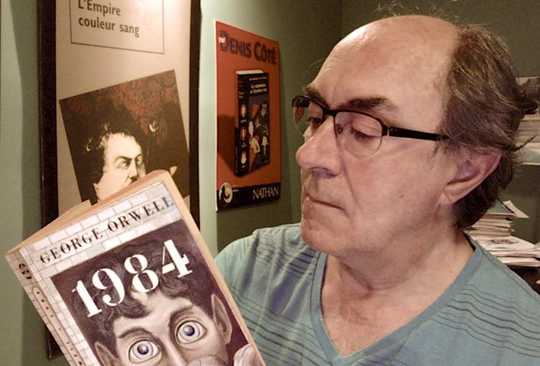

منذ سبعين عامًا ، نشر إريك بلير ، تحت اسم مستعار جورج أورويل ، "1984" ، الذي يعتبر الآن بشكل عام كلاسيكيًا من الخيال الديستوبي.

- By لوريل توماس

تفتقر الإخطارات التي ترسلها الشركات للمستهلكين بشأن خروقات البيانات إلى الوضوح وقد تزيد من ارتباك العملاء حول ما إذا كانت بياناتهم في خطر ، وفقًا للبحث الجديد.

في ديسمبر / كانون الأول 14 ، صوّت 2017 ، لجنة الاتصالات الفيدرالية (FCC) على إلغاء قواعد الحياد الصافية ، التي يقول النقاد إنها قد تجعل الإنترنت أكثر تكلفة وأقل قدرة على الوصول إلى الأميركيين.

في ديسمبر / كانون الأول 14 ، صوّت 2017 ، لجنة الاتصالات الفيدرالية (FCC) على إلغاء قواعد الحياد الصافية ، التي يقول النقاد إنها قد تجعل الإنترنت أكثر تكلفة وأقل قدرة على الوصول إلى الأميركيين.

في أنظمة العدالة الجنائية ، وأسواق الائتمان ، وساحات التوظيف ، وعمليات القبول في التعليم العالي وحتى شبكات التواصل الاجتماعي ، تعمل الخوارزميات التي تعتمد على البيانات الآن على اتخاذ القرارات بطرق تمس حياتنا الاقتصادية والاجتماعية والمدنية.