قد لا تحميك ممارسات أمان تقنية المعلومات العادية من الهجمات الضارة التي تدخل نظامك من خلال الأجهزة اليومية ، مثل مفاتيح USB. شترستوك

إذا كنت تدير مشروعًا تجاريًا ، فربما تكون مهتمًا بأمان تكنولوجيا المعلومات. ربما تستثمر في برامج مكافحة الفيروسات والجدران النارية وتحديثات النظام العادية.

لسوء الحظ ، قد لا تحميك هذه التدابير من الهجمات الضارة التي تدخل أنظمتك من خلال الأجهزة اليومية.

في مساء يوم الجمعة ، كان 24th من أكتوبر 2008 Richard C. Schaeffer Jr ، كبير ضباط حماية أنظمة الكمبيوتر في وكالة الأمن القومي في إحاطة مع الرئيس الأمريكي جورج بوش عندما قام أحد مساعديه بتوجيه مذكرة إليه. وكانت المذكرة موجزة وإلى هذه النقطة. لقد تم اختراقها.

كيف حدث هذا؟ كان الجاني USB بسيط.

هجمات سلسلة التوريد USB

كان الهجوم غير متوقع لأن الأنظمة العسكرية السرية غير متصلة بشبكات خارجية. تم عزل المصدر إلى دودة محملة على مفتاح USB تم إعداده بعناية وتركه بأعداد كبيرة ليكون تم شراؤها من كشك الإنترنت المحلية.

هذا مثال على هجوم سلسلة التوريد ، والذي يركز على العناصر الأقل أمانًا في سلسلة التوريد الخاصة بالمنظمة.

انتقل الجيش الأمريكي على الفور إلى حظر محركات USB في هذا المجال. بعد بضع سنوات ، ستستخدم الولايات المتحدة نفس التكتيك لخرق وتعطيل برنامج الأسلحة النووية الإيراني في هجوم أطلق عليه الآن ستكسنت.

الدرس واضح: إذا كنت تقوم بتوصيل محركات أقراص USB بالأنظمة الخاصة بك ، فعليك أن تكون متأكدًا من مصدرها وما هي عليها.

إذا تمكن المورد من الحصول على حمولة سرية على عصا USB ، فلا توجد فترة آمنة يكون فيها خيار USB جيدًا. على سبيل المثال ، يمكنك حاليًا شراء عصا USB التي تعد كمبيوترًا صغيرًا بشكل سري ، وستفتح عند الإدراج نافذة على جهازك وتشغيل مسيرة نجمة الموت.

هذا هو مجرد نوع واحد من هجوم سلسلة التوريد. ما هي الأنواع الأخرى؟

هجمات سلسلة التوريد الشبكة

لدى مستخدمي الكمبيوتر ميل متزايد لتخزين جميع معلوماتهم على شبكة ، مع تركيز أصولهم في مكان واحد. في هذا السيناريو ، إذا تم اختراق أحد أجهزة الكمبيوتر ، يكون النظام بأكمله مفتوحًا للمهاجمين.

النظر في هاتف المؤتمر المستخدمة في مؤسستك. لنفترض أن هذا الهاتف الذي تم تمكين الشبكة به خطأ مدمج يتيح للمهاجمين القيام بذلك الاستماع في أي محادثات في المنطقة المجاورة. كان هذا هو الواقع في 2012 عندما تأثرت أكثر من إصدارات 16 من هاتف IP الشهير في Cisco. أصدرت شركة Cisco حزمة تصحيح لهواتفها ، والتي يمكن تثبيتها بواسطة معظم أقسام أمن تكنولوجيا المعلومات في الشركات.

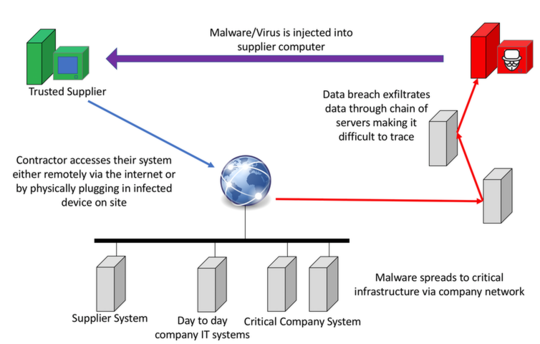

يُظهر النموذج الأساسي لهجوم سلسلة الإمداد بالشبكة مدى ضعف الأنظمة المترابطة داخل المؤسسة. المؤلف الموردة

في 2017 ، نشأت مشكلة مماثلة عندما تأثرت ماركة من غسالات الصحون في المستشفيات بمستوى المدمج في خادم الويب غير آمنة. في حالة المستشفى ، هناك قدر كبير من البيانات الخاصة والمعدات المتخصصة التي يمكن أن تتعرض للخطر بسبب هذه الثغرة الأمنية. بينما تم إصدار تصحيح في النهاية ، فقد تطلب من فني خدمة متخصص تحميله.

هجمات سلسلة الإمداد قد تورطت في الآونة الأخيرة في معدل الفشل الكارثي لبرنامج الصواريخ الكورية الشمالية. ديفيد كينيدي ، في فيديو ل في الداخل، يناقش كيف عطلت الولايات المتحدة في السابق البرامج النووية باستخدام الإنترنت. إذا كانوا لا يزالون يمتلكون هذه القدرة ، فمن المحتمل أنهم يرغبون في الاحتفاظ بها سرا. إذا كان هذا هو الحال ، فمن الممكن أن يكون أحد إخفاقات كوريا الشمالية العديدة بمثابة اختبار لمثل هذا السلاح الإلكتروني.

خمس طرق يمكن للشركات حماية نفسها

لحماية نفسك من كل هذا ، تحتاج إلى إعداد عمليات النظافة الإلكترونية الأساسية التي يمكن أن تساعد في الحفاظ على عملك خالية من العدوى.

-

قم بشراء وتثبيت برنامج جيد لمكافحة الفيروسات وتشغيله في وضع الحماية ، حيث يقوم بمسح كل شيء على جهازك. نعم، حتى أجهزة ماكينتوش الحصول على الفيروسات

-

راقب من هو على شبكتك ، وتجنب استخدام أجهزة غير موثوق بها مثل أجهزة USB واجعل المسؤولين يحظرون التشغيل التلقائي كسياسة على مستوى النظام

-

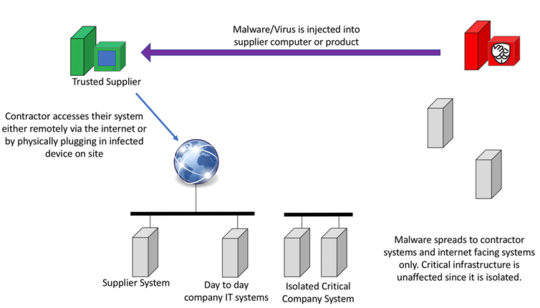

فصل شبكاتك هل لديك البنية التحتية الحيوية للمصنع؟ لا تملكها على نفس الشبكة مثل شبكات الوصول اليومية أو شبكات الوصول العامة أو الضيف

-

تحديث بانتظام. لا تقلق بشأن أحدث وأكبر المشكلات ، وقم بتصحيح الثغرات الأمنية المعروفة في أنظمتك - خصوصا أن واحدة من 1980

-

دفع ثمن البرمجيات والعمل. إذا كنت لا تدفع مقابل المنتج ، فإن شخصًا ما يدفع لك as المنتج.

من خلال فصل البنية التحتية الحيوية الخاصة بك عن الشبكات التي تواجه الإنترنت والموردين المتاحين ، من الممكن توفير مستوى من الحماية. ومع ذلك ، فإن بعض الهجمات قادرة على سد هذه الفجوة الجوية. المؤلف مقدم

الوعي السيبراني أمر بالغ الأهمية

أخيرا ، يمكنك ذلك تعظيم المرونة السيبرانية من خلال تدريب الجميع في مؤسستك على تعلم مهارات جديدة. ولكن من الضروري اختبار ما إذا كان التدريب الخاص بك يعمل أم لا. استخدم التدريبات الفعلية - بالاشتراك مع متخصصي الأمن - لفحص مؤسستك وممارسة تلك المهارات والوقوف على المكان الذي تحتاج إليه لإجراء تحسينات.

سعر أي اتصال بالإنترنت هو أنه عرضة للهجوم. ولكن كما أوضحنا ، ليست حتى الأنظمة المستقلة آمنة. يمكن أن تؤدي الممارسة المتعمدة والأساليب المدروسة للأمان إلى زيادة حماية عملك أو مكان عملك.![]()

عن المؤلفين

ريتشارد ماثيوز ، مرشح دكتوراه ، جامعة أديلايد ونيك فالكنر ، أستاذ مشارك ومدير اتحاد المدن الذكية الأسترالي ، جامعة أديلايد

يتم إعادة نشر هذه المقالة من المحادثة تحت رخصة المشاع الإبداعي. إقرأ ال المقال الأصلي.