تخيل أنك استيقظت لتكتشف هجومًا إلكترونيًا هائلًا على بلدك. لقد تم تدمير جميع البيانات الحكومية ، مع استخراج سجلات الرعاية الصحية وشهادات الميلاد وسجلات الرعاية الاجتماعية وأكثر من ذلك بكثير. لا يعمل نظام النقل ، وأضواء المرور فارغة ، والهجرة في حالة فوضى ، وقد اختفت جميع السجلات الضريبية. تم تقليل الإنترنت إلى رسالة خطأ والحياة اليومية كما تعلمون قد توقفت.

قد يبدو هذا خياليًا ولكن لا تكن متأكدًا. عندما تعلن البلدان الحرب على بعضها البعض في المستقبل ، قد تكون هذه الكارثة هي الفرصة التي يبحث عنها العدو. لقد جلب لنا الإنترنت الكثير من الأشياء الرائعة ولكنه جعلنا أكثر ضعفاً. تعتبر الحماية ضد مثل هذا العنف المستقبلي واحدة من التحديات الرئيسية في القرن 21st.

يعرف الاستراتيجيون أن الجزء الأكثر هشاشة من البنية التحتية للإنترنت هو إمدادات الطاقة. قد تكون نقطة البداية في الحرب السيبرانية الخطيرة هي الانتقال إلى محطات توليد الطاقة التي تشغل مراكز البيانات المعنية بعناصر التوجيه الأساسية للشبكة.

قد توفر المولدات الاحتياطية وإمدادات الطاقة غير المنقطعة الحماية ، ولكنها لا تعمل دائمًا ومن المحتمل أن يتم اختراقها. في أي حال ، يتم تصميم الطاقة الاحتياطية عادةً لإيقاف التشغيل بعد بضع ساعات. هذا هو الوقت الكافي لتصحيح خطأ طبيعي ، ولكن الهجمات الإلكترونية قد تتطلب نسخًا احتياطيًا لأيام أو حتى أسابيع.

وليام كوهين ، وزير الدفاع الأمريكي السابق ، توقعت مؤخرا مثل هذا الانقطاع الرئيسي سيتسبب في أضرار اقتصادية واسعة النطاق والاضطرابات المدنية في جميع أنحاء البلاد. في حالة الحرب ، قد يكون هذا كافياً لإحداث الهزيمة. جانيت نابوليتانو ، السكرتيرة السابقة في وزارة الأمن الداخلي الأمريكية ، يعتقد النظام الأمريكي غير محمي بما فيه الكفاية لتجنب هذا.

الحرمان من الخدمة

يمكن أن يشمل الهجوم على الشبكة الوطنية ما يسمى بـ هجوم الحرمان من الخدمة (DDoS). هذه تستخدم أجهزة كمبيوتر متعددة لإغراق نظام بمعلومات من مصادر عديدة في نفس الوقت. قد يجعل هذا الأمر من السهل على المتسللين تحييد الطاقة الاحتياطية وتعطيل النظام.

هجمات DDoS هي أيضا تهديد رئيسي في حد ذاتها. يمكن أن تفرط في عبور الشبكة الرئيسية لبلد ما وتتسبب في انقطاع كبير. مثل هذه الهجمات شائعة ضد القطاع الخاص ، وخاصة شركات التمويل. Akamai Technologies ، التي تتحكم في 30٪ من حركة الإنترنت ، وقال مؤخرا هذه هي أكثر أنواع الهجمات إثارة للقلق وأصبحت أكثر تطوراً.

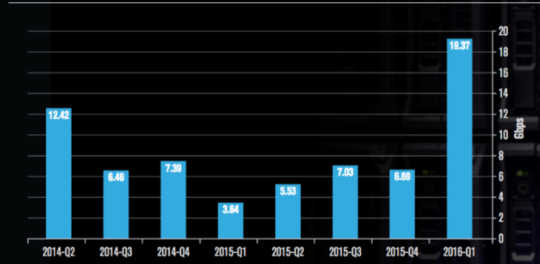

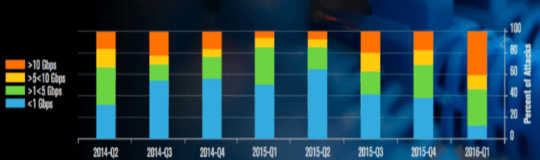

راقب أكاماي مؤخراً هجوماً مستمراً ضد منفذ إعلامي من 363 gigabits في الثانية (Gbps) - وهو مقياس لا تستطيع إلا عدد قليل من الشركات ، ناهيك عن دولة ، التعامل معه لفترة طويلة. متخصص شبكات Verisign تقارير زيادة مفاجئة لـ 111٪ في هجمات DDoS سنوياً ، نصفها تقريبًا على مقياس 10 جيجابت في الثانية - أكثر قوة من ذي قبل. ال المصادر العليا هي فيتنام والبرازيل وكولومبيا.

عدد الهجمات

عدد الهجمات

نطاق الهجمات

نطاق الهجمات

تهاجم معظم هجمات DDoS شبكة داخلية بها حركة مرور عبر خوادم DNS و NTP التي توفر معظم الخدمات الأساسية داخل الشبكة. بدون DNS لن ينجح الإنترنت ، ولكنه ضعيف من وجهة نظر أمنية. يحاول الأخصائيون التوصل إلى حل ، لكن بناء الأمان في هذه الخوادم للتعرف على هجمات DDoS يبدو أنه يعني إعادة هندسة الإنترنت بالكامل.

كيف تتعامل

إذا تم القضاء على شبكة بلد ما بواسطة هجوم لأي فترة زمنية ، فإن الفوضى التي تلت ذلك قد تكون كافية للفوز بالحرب على الفور. إذا تم بدلاً من ذلك اختراق البنية التحتية عبر الإنترنت بشكل كبير بسبب هجوم DDoS ، فمن المحتمل أن تسير الاستجابة على هذا النحو:

المرحلة الأولى: الاستيلاء على الشبكة: سيحتاج مركز العمليات الأمنية للبلاد إلى السيطرة على حركة الإنترنت لمنع مواطنيه من تحطيم البنية التحتية الداخلية. نحن ربما رأيت هذا في الانقلاب الفاشل التركي منذ بضعة أسابيع ، حيث ذهب موقع YouTube ووسائل التواصل الاجتماعي دون اتصال بالإنترنت داخل البلد.

المرحلة الثانية: تحليل الهجوم: سيحاول محللو الأمن معرفة كيفية التعامل مع الهجوم دون التأثير على التشغيل الداخلي للشبكة.

المرحلة الثالثة: المراقبة والتحكم على نطاق واسع: ستواجه السلطات مع عدد لا يحصى من التنبيهات حول أعطال النظام والمشاكل. وسيكون التحدي هو التأكد من أن الإنذارات الرئيسية فقط هي التي وصلت إلى المحللين الذين يحاولون التغلب على المشاكل قبل انهيار البنية التحتية. وسيكون التركيز الرئيسي على ضمان إعطاء الأولوية للأنظمة العسكرية ، والنقل ، والطاقة ، والصحة ، وإنفاذ القانون ، إلى جانب النظم المالية.

المرحلة الرابعة: المراقبة والتحكم الدقيق: في هذه المرحلة سيكون هناك بعض الاستقرار ويمكن أن يتحول الانتباه إلى تنبيهات أقل ولكنها مهمة فيما يتعلق بأشياء مثل المصالح المالية والتجارية.

المرحلة الخامسة: التكيف والاستعادة: سيكون هذا حول استعادة الوضع الطبيعي ومحاولة استعادة الأنظمة التالفة. ويتمثل التحدي في الوصول إلى هذه المرحلة بأسرع وقت ممكن بأقل قدر ممكن من الضرر.

حالة اللعب

حتى إذا كانت الولايات المتحدة ذات الثغرة الأمنية قلقة بشأن شبكتها ، فمن المرجح أن يكون الأمر نفسه صحيحًا لمعظم الدول. أظن أن العديد من البلدان لم يتم حفرها بشكل جيد للتعامل مع DDoS المستمر ، خاصة بالنظر إلى نقاط الضعف الأساسية في خوادم DNS. تتعرض البلدان الصغيرة بشكل خاص للخطر لأنها تعتمد في كثير من الأحيان على البنية التحتية التي تصل إلى نقطة مركزية في بلد أكبر قريب.

يجب أن يقال إن المملكة المتحدة ربما تكون في وضع أفضل من بعض البلدان من أجل البقاء في حرب سيبرانية. وهي تتمتع بشبكة مستقلة ، وقد ساهمت وكالة GCHQ والوكالة الوطنية لمكافحة الجريمة في تشجيع بعض أفضل مراكز العمليات الأمنية في القطاع الخاص في العالم. يمكن أن تتعلم العديد من البلدان على الأرجح الكثير منها. إستونيا ، التي تم تعطيل بنيتها التحتية لعدة أيام في 2007 متابعيك هجوم الكتروني ، هو الآن انظر الى نقل نسخ من البيانات الحكومية إلى المملكة المتحدة للحماية.

وبالنظر إلى المستوى الحالي للتوتر الدولي والضرر المحتمل من هجوم إلكتروني كبير ، فإن هذا مجال يجب أن تأخذه جميع البلدان بجدية بالغة. من الأفضل القيام بذلك الآن بدلاً من الانتظار حتى تدفع دولة واحدة الثمن. على نحو أفضل وأسوأ ، لم يكن العالم مرتبطًا بهذا القدر من قبل.

نبذة عن الكاتب

بيل بيوكانان ، رئيس أكاديمية سايبر ، جامعة ادنبره نابير

تم نشر هذه المقالة في الأصل المحادثة. إقرأ ال المقال الأصلي.

كُتبٌ ذاتُ صِلَةٍ

at سوق InnerSelf و Amazon