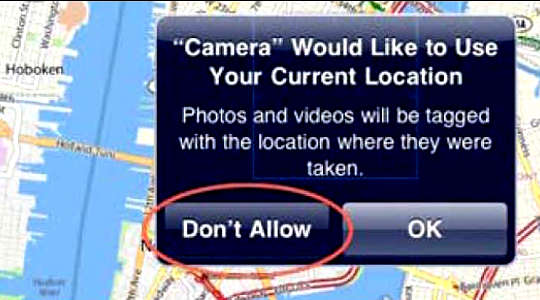

يتم وضع علامات جغرافية الصور من الهواتف الذكية حتى عندما يكون المستخدم غير مدرك. يمكن لمستخدمي الهواتف الذكية ضبط إعدادات الخصوصية الخاصة بهم للحد من الأشخاص الذين يمكنهم عرض مواقعهم الجغرافية. (مصدر الصورة: الجرافيك الأمريكي)

يمكن للهواتف المحمولة لدينا تكشف الكثير عن أنفسنا: حيث نعيش ونعمل ؛ من هي عائلتنا وأصدقائنا ومعارفنا. كيف (وحتى ماذا) نتواصل معهم ؛ وعاداتنا الشخصية. مع جميع المعلومات المخزنة عليها ، ليس من المستغرب أن يتخذ مستخدمو أجهزة الجوال خطوات لحماية خصوصيتهم ، مثل باستخدام رموز PIN أو رموز المرور لفتح هواتفهم.

إن البحث الذي نقوم به نحن وزملاؤنا يحدد ويحدد تهديدًا كبيرًا يفتقده معظم الناس: أكثر من 70 في المائة of تعلن تطبيقات الهواتف الذكية عن بيانات شخصية لشركات التتبع التابعة لجهات خارجية مثل Google Analytics أو واجهة برمجة تطبيقات الرسم البياني في Facebook أو Crashlytics.

عندما يقوم الأشخاص بتثبيت تطبيق Android أو iOS جديد ، فإنه يطلب إذن المستخدم قبل الوصول إلى المعلومات الشخصية. بشكل عام ، هذا أمر إيجابي. كما أن بعض المعلومات التي تجمعها هذه التطبيقات ضرورية للعمل بشكل صحيح: لن يكون تطبيق الخرائط مفيدًا تقريبًا إذا لم يكن بإمكانه استخدام بيانات نظام تحديد المواقع العالمي للحصول على موقع.

ولكن بعد حصول أحد التطبيقات على إذن بتجميع هذه المعلومات ، يمكنه مشاركة بياناتك مع أي شخص يرغب مطور التطبيق في جعل شركات الطرف الثالث تتبع مكانك وسرعة تحركك وما تفعله.

مساعدة ومخاطر مكتبات الشفرات

لا يجمع التطبيق البيانات فقط لاستخدامها على الهاتف نفسه. على سبيل المثال ، ترسل تطبيقات الخرائط موقعك إلى خادم يديره مطور التطبيق لحساب الاتجاهات من المكان الذي تتواجد فيه إلى الوجهة المطلوبة.

يمكن للتطبيق إرسال البيانات في مكان آخر أيضًا. كما هو الحال مع مواقع الويب ، يتم كتابة العديد من تطبيقات المحمول من خلال الجمع بين وظائف مختلفة ، مسبقة الدفع من قبل مطورين وشركات أخرى ، في ما يسمى مكتبات الطرف الثالث. هذه المكتبات تساعد المطورين تتبع تفاعل المستخدم, التواصل مع وسائل الاعلام الاجتماعية و كسب المال عن طريق عرض الإعلانات والميزات الأخرى ، دون الحاجة إلى كتابتها من الصفر.

ومع ذلك ، بالإضافة إلى مساعدتهم القيمة ، تجمع معظم المكتبات أيضًا بيانات حساسة وترسلها إلى خوادمها عبر الإنترنت - أو إلى شركة أخرى تمامًا. قد يتمكن مؤلفو المكتبة الناجحون من تطوير ملفات تعريف رقمية مفصلة للمستخدمين. على سبيل المثال ، قد يمنح أحد الأشخاص إذنًا بمعرفة موقعه ، والوصول إلى تطبيق آخر لجهات الاتصال الخاصة به. هذه هي أذونات منفصلة في البداية ، واحدة لكل تطبيق. ولكن إذا كان كلا التطبيقين يستخدمان نفس مكتبة الجهات الخارجية وشاركا أجزاء مختلفة من المعلومات ، يمكن لمطوّر المكتبة ربط الأجزاء ببعضها البعض.

لن يعرف المستخدمون مطلقًا ، نظرًا لأن التطبيقات ليست مطلوبة لإخبار المستخدمين بمكتبات البرامج التي يستخدمونها. وهناك عدد قليل جدًا من التطبيقات التي تنشر سياساتها بشأن خصوصية المستخدم. إذا كان الأمر كذلك ، فعادةً ما يكون ذلك في وثائق قانونية طويلة شخص عادي لن يقرأ ، فهم أقل بكثير.

تطوير التجويف

يسعى بحثنا إلى الكشف عن كمية البيانات التي يمكن جمعها بدون معرفة المستخدمين ، ومنح المستخدمين مزيدًا من التحكم في بياناتهم. للحصول على صورة ماذا يتم جمع البيانات ونقلها من الهواتف الذكية للأشخاص، قمنا بتطوير تطبيق Android مجاني خاص بنا ، يسمى مراقبة الخصوصية التجويف. يقوم بتحليل تطبيقات حركة المرور المرسلة ، للإبلاغ عن التطبيقات والخدمات عبر الإنترنت التي تحصد بفعالية البيانات الشخصية.

نظرًا لأن Lumen يتعلق بالشفافية ، يمكن لمستخدم الهاتف مشاهدة المعلومات التي يتم جمعها من التطبيقات المثبتة في الوقت الفعلي ومع من يشاركونها في هذه البيانات. نحاول عرض تفاصيل السلوك الخفي للتطبيقات بطريقة سهلة الفهم. يتعلق الأمر أيضًا بالبحوث ، لذا نطلب من المستخدمين السماح لهم بجمع بعض البيانات حول ما يلاحظه Lumen من تطبيقاتهم - ولكن هذا لا يشمل أي بيانات شخصية أو حساسة للخصوصية. يتيح لنا هذا الوصول الفريد إلى البيانات دراسة كيفية جمع تطبيقات الجوّال لبيانات المستخدمين الشخصية ومع من يشاركون البيانات على نطاق غير مسبوق.

على وجه الخصوص ، يتتبع Lumen التطبيقات التي تعمل على أجهزة المستخدمين ، سواء كانوا يرسلون بيانات حساسة للخصوصية من الهاتف ، وما هي مواقع الإنترنت التي يرسلون البيانات إليها ، وبروتوكول الشبكة الذي يستخدمونه وأنواع المعلومات الشخصية لكل تطبيق يرسل إلى كل موقع. يحلل Lumen حركة زيارات التطبيقات محليًا على الجهاز ، ويخفي هوية هذه البيانات قبل إرسالها إلينا للدراسة: إذا كانت خرائط Google تسجل موقع نظام تحديد المواقع العالمي للمستخدم وترسل هذا العنوان المحدد إلى maps.google.com ، فإن Lumen يخبرنا ، "حصلت خرائط Google على موقع GPS وأرسلته إلى maps.google.com "- وليس المكان الذي يكون فيه هذا الشخص فعليًا.

تعقب في كل مكان

سمح لنا أكثر من 1,600 الذين استخدموا Lumen منذ أكتوبر 2015 بتحليل أكثر من تطبيقات 5,000. اكتشفنا أن مواقع الإنترنت 598 من المرجح أن تكون تتبع المستخدمين لأغراض الدعاية ، بما في ذلك خدمات الشبكات الاجتماعية مثل Facebook ، وشركات الإنترنت الكبيرة مثل Google و Yahoo ، وشركات التسويق عبر الإنترنت تحت مظلة مزودي خدمات الإنترنت مثل Verizon Wireless.

لقد وجدنا أن أكثر من 70 في المئة من التطبيقات التي درسناها متصلاً بمتتبع واحد على الأقل ، ونسبة 15 في المئة منها مرتبطة بخمسة متتبعات أو أكثر. وحصد واحد من كل أربعة متتبعين معرّفًا فريدًا واحدًا على الأقل للجهاز ، مثل رقم الهاتف أو رقمه رقم IMEI لرقم 15 فريد خاص بالجهاز. تعتبر المعرفات الفريدة ضرورية لخدمات التتبع عبر الإنترنت لأنها تستطيع ربط أنواع مختلفة من البيانات الشخصية التي توفرها تطبيقات مختلفة لشخص أو جهاز واحد. فمعظم المستخدمين ، حتى المستخدمين الذين يتمتعون بالخصوصية ، لا يدركون تلك الممارسات الخفية.

أكثر من مجرد مشكلة في الهاتف المحمول

يعد تعقب المستخدمين على أجهزتهم الجوالة جزءًا من مشكلة أكبر. كما يتتبع أكثر من نصف أجهزة تتبع التطبيقات التي حددناها المستخدمين من خلال مواقع الويب. بفضل هذه التقنية ، التي تسمى التتبع "عبر الأجهزة" ، يمكن لهذه الخدمات إنشاء ملف شخصي أكثر اكتمالًا لشخصيتك عبر الإنترنت.

ومواقع التتبع الفردية ليست بالضرورة مستقلة عن الآخرين. ويمتلك بعضها نفس الكيان الاعتباري - ويمكن ابتلاع البعض الآخر في عمليات اندماج في المستقبل. على سبيل المثال ، تمتلك Alphabet ، الشركة الأم لشركة Google ، العديد من نطاقات التتبع التي درسناها ، بما في ذلك Google Analytics ، دبل كليك أو AdMob ، ومن خلالهم يجمع البيانات من أكثر من 48 في المائة من التطبيقات التي درسناها.

لا يتم حماية هويات المستخدمين عبر الإنترنت وفقًا لقوانين بلدهم الأصلي. لقد عثرنا على البيانات التي يتم شحنها عبر الحدود الوطنية ، وغالبًا ما تنتهي في بلدان ذات قوانين خصوصية مشكوك فيها. أكثر من نسبة 60 من الاتصالات إلى مواقع التتبع يتم إجراؤها على خوادم في الولايات المتحدة والمملكة المتحدة وفرنسا وسنغافورة والصين وكوريا الجنوبية - ست دول تم نشرها تقنيات المراقبة الجماعية. يمكن للوكالات الحكومية في هذه الأماكن الوصول إلى هذه البيانات ، حتى لو كان المستخدمون فيها البلدان ذات قوانين الخصوصية أقوى مثل ألمانيا أو سويسرا أو إسبانيا.

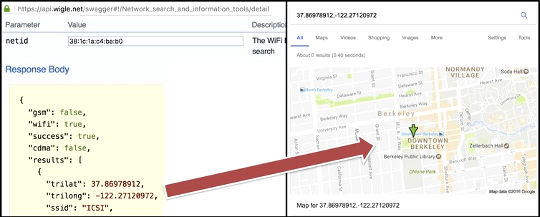

توصيل عنوان MAC الخاص بالجهاز إلى عنوان فعلي (ينتمي إلى الحقن المجهري) باستخدام Wigle. ICSI, CC BY-ND

والأمر الأكثر إثارة للقلق هو أننا لاحظنا برامج تتبع في التطبيقات التي تستهدف الأطفال. باختبار تطبيقات الأطفال 111 في مختبرنا ، لاحظنا أن 11 منهم سرب معرفًا فريدًا ، عنوان MAC، من جهاز التوجيه واي فاي كان متصلا. هذه مشكلة ، لأنها سهلة البحث على الانترنت للمواقع المادية المرتبطة بعناوين MAC معينة. جمع معلومات خاصة عن الأطفال ، بما في ذلك مواقعهم وحساباتهم ومعرّفاتهم الفريدة الأخرى ، والتي قد تشكل انتهاكًا للجنة التجارة الفيدرالية قواعد حماية خصوصية الأطفال.

مجرد نظرة صغيرة

على الرغم من أن بياناتنا تتضمن العديد من تطبيقات Android الأكثر شعبية ، إلا أنها تمثل عينة صغيرة من المستخدمين والتطبيقات ، وبالتالي من المحتمل أن تكون مجموعة صغيرة من جميع المتتبعين المحتملين. قد تكون النتائج التي توصلنا إليها مجرد خدش سطح ما يحتمل أن يكون مشكلة أكبر بكثير تمتد عبر الولايات القضائية والأجهزة والأجهزة التنظيمية.

من الصعب معرفة ما قد يفعله المستخدمون في هذا الشأن. قد يؤدي حظر المعلومات الحساسة من ترك الهاتف إلى إضعاف أداء التطبيق أو تجربة المستخدم: قد يرفض التطبيق العمل إذا لم يتمكن من تحميل الإعلانات. في الواقع ، يؤدي حظر الإعلانات إلى إلحاق الضرر بمطوري التطبيقات من خلال حرمانهم من مصدر الدخل لدعم عملهم على التطبيقات ، والتي تكون عادة مجانية للمستخدمين.

إذا كان الناس أكثر استعدادًا لدفع مطورين للتطبيقات ، فقد يساعد ذلك ، على الرغم من أنه ليس حلاً كاملاً. وجدنا أنه على الرغم من أن التطبيقات المدفوعة تميل إلى الاتصال بعدد أقل من مواقع التتبع ، إلا أنها لا تزال تتبع المستخدمين وتتواصل مع خدمات التتبع التابعة لجهات خارجية.

![]() الشفافية والتعليم والأطر التنظيمية القوية هي المفتاح. يحتاج المستخدمون إلى معرفة المعلومات حولهم التي يتم جمعها ، ومن قبلهم ، وما الذي يتم استخدامه. عندئذ فقط يمكننا كمجتمع أن نقرر ما هي حماية الخصوصية المناسبة ، ووضعها في مكانها الصحيح. يمكن أن تساعد النتائج التي توصلنا إليها ، وتلك التي توصل إليها العديد من الباحثين الآخرين ، في تحويل الجداول وتتبع المتتبعين أنفسهم.

الشفافية والتعليم والأطر التنظيمية القوية هي المفتاح. يحتاج المستخدمون إلى معرفة المعلومات حولهم التي يتم جمعها ، ومن قبلهم ، وما الذي يتم استخدامه. عندئذ فقط يمكننا كمجتمع أن نقرر ما هي حماية الخصوصية المناسبة ، ووضعها في مكانها الصحيح. يمكن أن تساعد النتائج التي توصلنا إليها ، وتلك التي توصل إليها العديد من الباحثين الآخرين ، في تحويل الجداول وتتبع المتتبعين أنفسهم.

عن المؤلفين

Narseo Vallina-Rodriguez ، أستاذ مساعد بحث ، معهد IMDEA Networks ، مدريد ، أسبانيا ؛ عالم أبحاث ، الشبكات والأمن ، المعهد الدولي لعلوم الكمبيوتر ، جامعة كاليفورنيا، بيركلي وسريكانث سانداريسان ، زميل أبحاث في علوم الكمبيوتر ، جامعة برينستون

تم نشر هذه المقالة في الأصل المحادثة. إقرأ ال المقال الأصلي.

كتب ذات صلة:

at سوق InnerSelf و Amazon